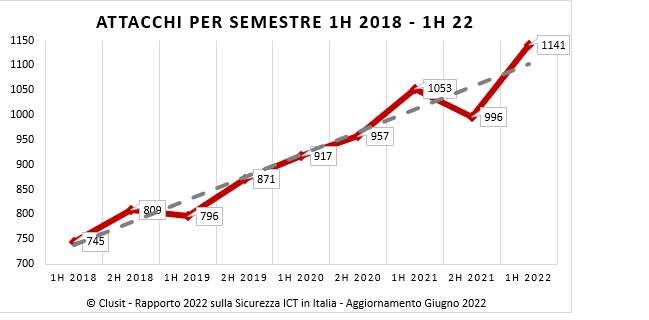

Sono stati 1.141 gli attacchi cyber gravi nei primi sei mesi del 2022, con una media complessiva di 190 al mese e un picco di 225 nel mese di marzo. Nel mirino l’Europa dove si sono concentrati un quarto degli attacchi e tra i bersagli le infrastrutture critiche.

Questi i dati salienti dell’atteso Rapporto Clusit relativo ai primi sei mesi del 2022, presentato in occasione del Security Summit, il convegno di fine anno sulla cybersecurity, aperto dall’intervento di Roberto Baldoni, direttore dell’Agenzia per la Cybersicurezza Nazionale (Acn).

La cybersecurity è ora una questione di sicurezza nazionale

“Il Clusit è il termometro che misura gli attacchi cibernetici”, ha affermato Baldoni, confermando che anche dal punto di osservazione dell’Acn gli attacchi cyber sono sensibilmente aumentati da inizio 2022 a oggi, complice il conflitto russo-ucraino, che sta impattando fortemente disegnando uno scenario di cyberwar.

Ha poi parlato dell’attività dell’Agenzia e dell’importanza di un’azione locale per poter collaborare a livello internazionale, accennando alla piaga del ransomware, che è ben lontana dell’essere estinta e che per ridurla è necessario un allineamento a livello internazionale su quattro fronti: Resilienza, Cryptocurrency, Disruption, Allineamento normativo e diplomacy.

Proprio nell’ultimo anno anche Clusit - Associazione Italiana per la Sicurezza Informatica - si è concentrato su alcune iniziative di collaborazione istituzionale per diffondere la cultura della sicurezza informatica presso aziende, pubblica amministrazione e cittadini.

“Abbiano sottoscritto un protocollo di intesa con l’Autorità Garante per la protezione dei dati e abbiamo richiesto di associarci a Cyber 4.0, il Competence Center nazionale ad alta specializzazione per la cybersecurity”, ha riferito Gabriele Faggioli, presidente Clusit, sottolineando l’importanza dell’awareness, la consapevolezza sulla sicurezza informatica quale mission strategica di Clusit.

I preoccupanti numeri del Report Clusit

“Non è mai andata peggio di così”, è stato il commento di Andrea Zapparoli Manzoni del Comitato Direttivo Clusit, analizzando i dati del primo semestre 2022.

“Non solo si sono riscontrati 1141 attacchi gravi (+53% rispetto al 2018, un valore raddoppiato in quattro anni), ma la severity sta aumentando significativamente, al punto che abbiamo dovuto aggiungere un ulteriore grado di impatto: tra gli attacchi classificati Alti (44%) e Critici (35%) si sfiora l’80%, un campanello di allarme perché per essere gestiti e mitigati è richiesto uno sforzo enorme, sia sul fronte delle risorse, sia su quello dei cambiamenti normativi”.

Tra le finalità di attacco si osserva il ritorno di Hactyvism ed Espionage e si moltiplicano gli attacchi di Information Warfare, segno dell’impatto della situazione geopolitica sugli incidenti informatici. Lieve flessione, invece per il cybercrime del 3-4%, che rappresenta pur sempre il 78,4% degli attacchi globali.

Sul fronte delle tecniche di attacco è sempre il Malware che prevale, ma sale molto la categoria Unknown, le tecniche sconosciute. “Sono tornati gli attacchi DDos in maniera importante, con un picco tra marzo e aprile in concomitanza della prima fase del conflitto russo-ucraino”, precisa Zapparoli Manzoni.

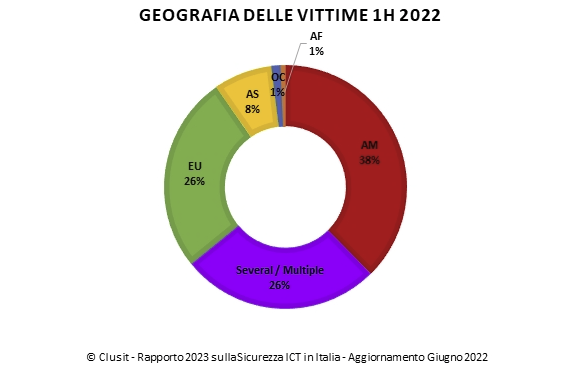

Per quanto riguarda la distribuzione geografica delle vittime, la quantità di attacchi verso l’area Usa si è ridotta per la prima volta a danno di quella verso realtà basate in Europa. Tra i bersagli, le grandi organizzazioni con più sedi dislocate in diversi Paesi – i multiple target che rappresentano, infatti, un quinto degli attacchi - mentre tra le categorie, nel mirino ci sono le infrastrutture critiche e il manufacturing, che cresce del 34%.

Focus sull’OT security, sempre più strategica

I dati del Report hanno evidenziato quanto le grandi realtà industriali e manufatturiere siano prese sempre più di mira dai cybercriminali con attacchi che bloccano gli impianti causando gravi danni non solo di natura economica e d’immagine, ma anche di ordine sociale. Si pensi quando migliaia di lavoratori devono essere messi in cassa integrazione per l’interruzione della produzione o, peggio ancora, quando ad essere colpite sono le infrastrutture critiche creando danni direttamente a persone e cittadini.

“Quando si parla di incidenti informatici, l’immaginario collettivo ci porta direttamente al mondo dei server e dei siti Internet, ma non si può dimenticare tutto il mondo dell’OT, degli ambienti Scada e del manufacturing che stanno subendo pesanti attacchi cyber”, ha affermato Alessio Pennasilico del Comitato Scientifico Clusit, introducendo i lavori di un’interessante tavola rotonda dedicata proprio all’OT Security con l’obiettivo di esaminare i fenomeni e trend che si stanno evidenziando con gli esperti di sicurezza di alcuni dei principali fornitori di servizi e soluzioni.

Rendere obbligatori requisiti di cybersecurity

“Con l’OT e l’Industrial IoT, la cybersecurity ha a che fare in modo indiretto con le vite umane”, ha affermato Aldo Di Mattia di Fortinet. “I sistemi OT oggi governano gli scambi dei treni, le dighe, le infrastrutture critiche e il rischio per le vite umane è reale. Oggi, abbiamo a che fare con vere e proprie organizzazioni del cybercrime che vanno oltre la semplice compromissione del server web, oltre la richiesta di un riscatto e nel contesto geopolitico attuale l’obiettivo è anche creare caos per destabilizzare”.

Di Mattia accenna poi a un problema di fondo nel principio dell’OT stessa. I vendor OT vendono soluzioni chiuse e certificate e aggiungere, per esempio, misure di cybersicurezza potrebbe invalidare la certificazione. Quindi, potrebbe avere un senso inserire nei bandi requisiti di cybersecurity obbligatori, e in questo senso l’Acn potrebbe giocare un ruolo importante.

“Come vendor riusciamo a integrare la componente di sicurezza nel punto di incontro tra IT e OT, ma servono standard normativi”, precisa Di Mattia. Al riguardo si sta lavorando alla Nis 2 (la Direttiva europea che impone, a tutti gli Stati che fanno parte dell’Unione, l’adozione di alcune misure comuni e strategiche per la sicurezza delle reti e dei sistemi informatici) per superare alcuni limiti della prima versione.

L’importanza della cyber hygiene

Anche Luca Nilo Livrieri di Crowdstrike accenna alle gravi conseguenzecheun attacco, per esempio, a una centrale elettrica potrebbe avere sulle vite umane per un effetto a catena - si pensi alle metropolitane o agli ospedali -sottolineando come in questo momento il cybercrime organizzato stia agendo con finalità non solo economiche ma spesso filogovernative.

Livrieri porta inoltre all’attenzione un aspetto rilevante che riguarda la convergenza IT e OT e cioè le credenziali di accesso, sulle quali diventa importante lavorare sulla cyber hygiene, quella serie di principi e regole da seguire quotidianamente per minimizzare i rischi cyber.

La risposta a un attacco informatico èun altro tema toccato. “Bisogna mettere gli esperti di cybersicurezza e i Soc in condizione di rispondere e mitigare nel minor tempo possibile l’attacco con strumenti efficaci e aggiornati”, spiega Livrieri. “Un minuto per accorgersi dell’attacco, dieci minuti per fare investigazione e, nel mondo ideale, in un’ora l’attacco deve essere contenuto”.

Se non c’è sicurezza la democrazia è a rischio

Carlo Mauceli di Microsoft sposta il tema della cybersecurity sul fronte politico. “ll 75-80% degli attacchi derivano da vulnerabilità note da almeno tre anni” afferma Mauceli. “Credo che un Pease che aspira alla digitalizzazione non possa non avere un fronte politico sensibile al tema della sicurezza cyber. In fondo gli attacchi alle infrastrutture sono attacchi alla democrazia, non è solo un tema di natura tecnologica. Per questo serve una presa di coscienza sul fatto che se non c’è sicurezza la democrazia è a rischio”. Oggi, i modelli di organizzazioni del cybercrime sono costituiti non solo da attivisti e bande organizzate, ma anche da gruppi sovvenzionati dagli stati, che si sono rafforzati coordinandosi tra loro.

Combattere il cybercrime con la consapevolezza

Il cybercrime è un vero e proprio ecosistema che supporta attività criminali offrendo servizi con un continuo scambio di informazioni tra gruppi specializzati. Si parla addirittura di business model del cybercrime e di cybercrime as-a-service.

Ci sono organizzazioni che fanno miliardi e il “business” si sta concentrando nelle mani di pochi gruppi, un po’ come avviene nella criminalità organizzata.

Per questo in una strategia di cybersecurity, oltre alle soluzioni e all’intelligence diventa fondamentale cambiare approccio culturale formando le persone dentro e fuori le aziende per creare una nuova consapevolezza.